Шифр Плейфера — подстановочный шифр, реализующий замену биграмм. Для шифрования необходим ключ, представляющий собой таблицу букв размером 5*5 (без буквы J).

Для чего нужна криптография и как она работает: основные понятия

Мы ежедневно сталкиваемся с криптографией — когда хотим что-то оплатить в интернете, авторизоваться на сайте или подписать электронные документы. Криптографические методы помогают защитить персональные данные и обеспечивают безопасную передачу информации в сети.

Без криптографии современную жизнь нельзя было бы представить в том виде, который нам известен. Перестали бы выполняться банковские транзакции, остановилась бы передача интернет-трафика, а сотовые телефоны не смогли бы работать. Все конфиденциальные сведения оказались бы общедоступными и могли бы попасть к злоумышленникам.

Криптография предотвращает подобные угрозы и поддерживает безопасность. Разбираем, как устроены её методы и можно ли им доверять. Перечисляем сферы, где она применяется и как регулируется государством.

Что такое криптография

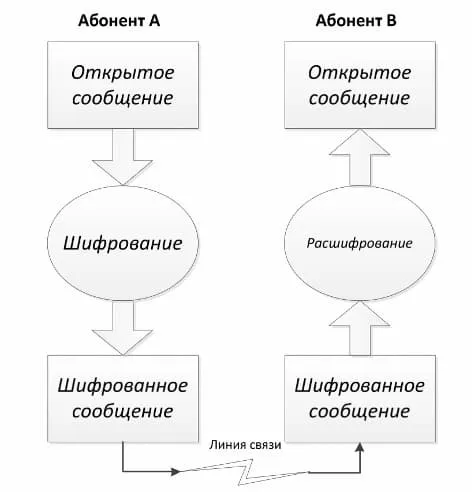

Криптография — это наука о способах и методах шифрования информации. Она защищает передаваемые сообщения и использует опробованные в открытых средах алгоритмы, которые позволяют быстро обнаруживать и устранять любые уязвимости.

К основным принципам работы криптографической системы относят:

- Конфиденциальность — информация никогда не раскрывается не авторизованным пользователям.

- Идентификацию и аутентификацию — перед обменом данными отправитель и получатель идентифицируются, а затем проходят авторизацию.

- Целостность — информация не изменяется и не перемещается.

- Предотвращение отказа — нельзя отказаться от создания или передачи сообщения, что обеспечивает цифровую легитимность и отслеживание транзакций.

Для продолжения изучения криптографии важно разобраться с её основными терминами:

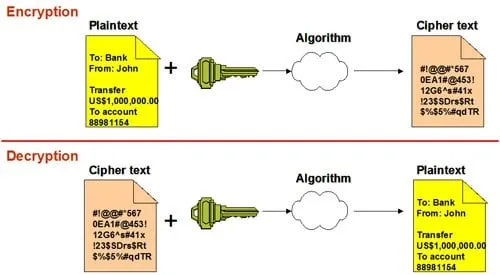

Шифр — совокупность способов преобразования исходного секретного сообщения для его защиты.

Открытый текст — исходное сообщение, которое нужно преобразовать.

Символ — любой знак, который используется для кодирования информации.

Алфавит — множество символов.

Шифрованное сообщение — сообщение, полученное после преобразования с использованием шифра.

Зашифрование — преобразование открытого текста в криптограмму.

Ключ — информация, которая необходима для шифрования и расшифрования сообщений.

Криптография изучает методы хранения и передачи данных в определенной форме. Это наука, которая существует уже тысячи лет. Только те, для кого предназначена эта информация, могут ее прочитать и обработать.

Полиморфизм

Основы шифрования и криптографии включают в себя полиморфизм. Это более продвинутая практика в криптографии и часто используется в техниках компьютерного шифрования. Такая техника, которая самостоятельно модифицирует криптоалгоритм после каждого выполнения, и на каждой итерации получаются разные результаты. Если понадобится зашифровать одну и ту же информацию два раза, то алгоритм выдаст разные шифротексты.

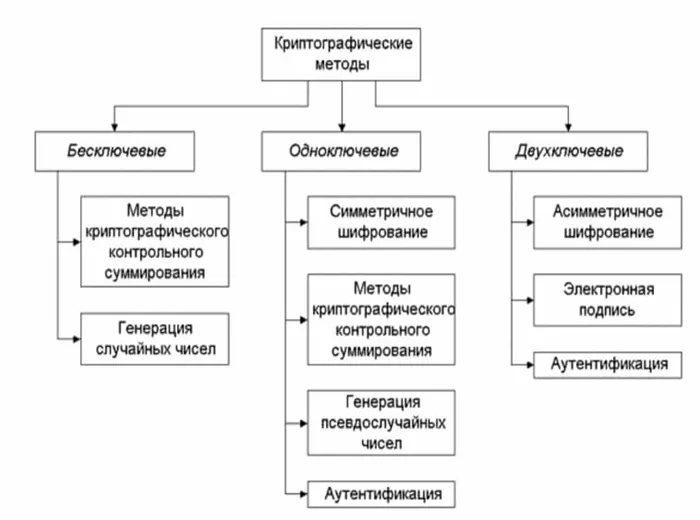

Сегодня шифры используют алгоритмы либо с секретным, либо с публичным ключом. В шифрах с закрытым ключом используется единственный ключ, которым обмениваются стороны. Такой ключ или шифр также называют симметричным.

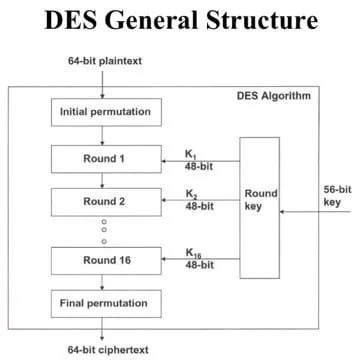

В 1949 году Клод Шеннон из Bell Laboratories опубликовал фундаментальную теорию, положившую начало симметричному шифрованию, а десятилетия эволюции принесли примеры высокого качества. Однако только в 1975 году мощный алгоритм с закрытым ключом DES стал доступен для общего пользования.

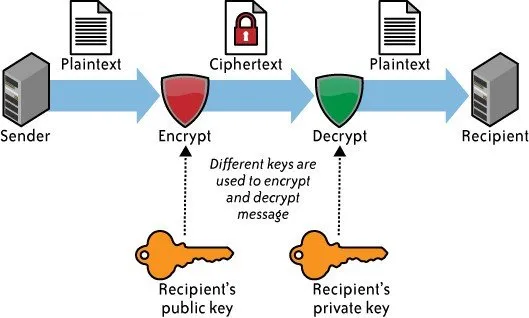

Шифрование с помощью открытого ключа или асимметричное шифрование также возникло в середине 1970-х. Асимметричные шифры используют пару ключей — открытый, им делятся с другими людьми, и соответствующий ему закрытый, пользователь должен хранить его в секрете от других.

Стойкость шифровального алгоритма зависит от трёх важных факторов:

- Инфраструктура — если криптография встроена в ПО, то самым слабым звеном будет среда выполнения этого ПО.

- Длина ключа — практичный шифр должен использовать такую длину ключа, при которой полный перебор будет нецелесообразным.

- Качество алгоритма — ошибки шифрования могут ускорить процесс взлома для злоумышленников.

Виды алгоритмов

DES выдержал испытание временем и вошёл в основы криптографии. После четверти века исследований учёным удалось найти несколько спекулятивных атак, которые в конечном итоге не были столь эффективными, как метод полного перебора. Единственная реальная слабость DES-шифра — маленькая длина ключа в 56 бит.

Triple DES (3DES) — модификация DES, позволяющая увеличить длину ключа до 112 или 168 бит.

AES (Advanced Encryption Standard или Rijndael) поддерживает три длины ключа: 128, 192 и 256 бит. Использует 128-битный размер блоков. Считается стойким и используется по всему миру.

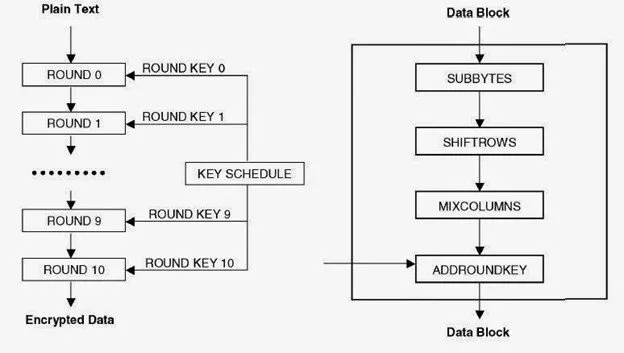

Алгоритм шифрования Rijndael (AES)

Так как DES был специально разработан для аппаратного обеспечения, то не было предусмотрено, чтобы он эффективно работал в ПО. NIST протестировал работу алгоритма AES в программной среде и разработал требования к хранению криптоматериала, чтобы гарантировать, что AES будет эффективно работать на C и Java, которые используются на рабочих станциях, а также в более ограниченных средах встроенных процессоров ARM и смарт-карт.

Архитектура AES основана на принципе, известном как замена и перестановка, и быстро работает как в программном, так и на аппаратном уровнях. В отличие от своего предшественника — DES, AES не использует сеть Фейстеля.

Длина ключа, используемого для шифрования AES, указывает на количество повторений раундов преобразования, которые преобразуют входной сигнал, называемый исходным текстом, а конечный вывод — шифротекстом. Число циклов повторения выглядит следующим образом:

- 10 циклов повторения для 128-битных ключей;

- 12 циклов повторения для 192-битных ключей;

- 14 циклов повторения для 256-битных ключей.

Каждый раунд состоит из нескольких этапов обработки. Набор обратных повторений применяется для преобразования шифротекста в исходный текст с использованием того же самого ключа шифрования.

AES (Advanced Encryption Standard или Rijndael) поддерживает три длины ключа: 128, 192 и 256 бит. Использует 128-битный размер блоков. Считается стойким и используется по всему миру.

Квадрат Полибия

Древние греки придумали если не все, то очень многое, в том числе и слово «криптография» (с древнегреческого «скрытый» + «пишу»). Среди множества способов передать сообщение тайно особо выделяется способ, названный именем выдающегося древнегреческого историка II в. до н. э. Полибия, который описал его в своем труде «Всеобщая история» . Для шифрования используется квадрат 6×6, в который вписываются все буквы алфавита. Каждый вертикальный и горизонтальный столбец получает свой порядковый номер, чтобы буквы, вписанные в ячейки квадрата, имели свои координаты (например, буква «А» — 11, «Б» — 12 и т. д.).

Для начала шифрования сообщения нужно найти в квадрате каждую букву шифруемого слова и заменить ее на расположенную под ней букву в том же столбце . Полученное в результате зашифрованное сообщение можно было записать как в виде цифр (сначала указывался номер горизонтальной строки, потом — номер вертикального столбца), так и в виде букв.

Интересный факт: изначально квадрат Полибия выполнял две функции: с его помощью можно было как зашифровать сообщение, так и передать его на дальнее расстояние посредством оптического телеграфа. Делалось это при помощи группы факелов: сначала поднимались факелы слева, количество которых указывало номер строки, а потом — факелы справа, указывающие номер столбца. Для получения и расшифрования такого сообщения адресату нужно было иметь точно такой же квадрат, а также зорко следить за количеством поднятых факелов.

Проверьте себя: «Телеграфируем» фразу «ОЧШОУеЗЗОУК» (34 51 52 34 43 21 23 23 34 43 26)

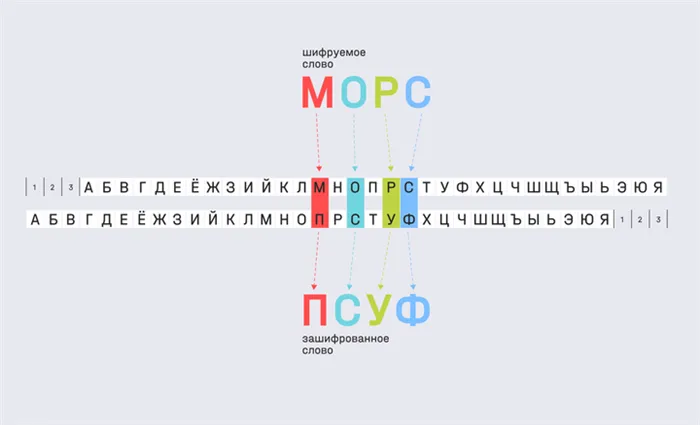

Шифр Цезаря

Известный шифр Античности получил имя самого известного политического деятеля и полководца Древнего мира неспроста. Юлий Цезарь мог одновременно не только писать, читать, диктовать и слушать, но и шифровать. Своим потомкам в наследство он оставил великую Римскую империю и шифр, которым, по свидетельствам античных авторов, императоры пользовались почти до самого падения империи.

В шифре, который был придуман Цезарем, для зашифрования нужно заменять каждую букву слова на букву, которая следует за ней третьей по счету: например, букву «А» мы заменим на букву «Г», а букву «Б» — на букву на «Д» и т. д. В целом сдвигать буквы можно на любое количество позиций вправо, и именно знание о том, на сколько букв вправо был сдвиг, и позволит расшифровать сообщение.

Интересный факт: шифр Цезаря лег в основу многих более сложных шифров и использовался вплоть до начала XX века, когда были изобретены первые шифровальные машины. И по сей день этот шифр считается наиболее важным и значимым в истории криптографии.

Проверьте себя: «ТУЛЫЗОЦЕЛЖЗОТСДЗЖЛО» — так выглядит одно из известных выражений, приписываемых Юлию Цезарю, зашифрованное при помощи шифра Цезаря со сдвигом на три позиции вправо. Попробуй расшифровать!

Проверьте себя: «ТУЛЫЗОЦЕЛЖЗОТСДЗЖЛО» — так выглядит одно из известных выражений, приписываемых Юлию Цезарю, зашифрованное при помощи шифра Цезаря со сдвигом на три позиции вправо. Попробуй расшифровать!

Шифр простой замены

Очередной шифр, относящийся к группе одноалфавитных шифров подстановки. Ключом шифра служит перемешанный произвольным образом алфавит. Например, ключом может быть следующая последовательность букв: XFQABOLYWJGPMRVIHUSDZKNTEC.

При шифровании каждая буква в тексте заменяется по следующему правилу. Первая буква алфавита замещается первой буквой ключа, вторая буква алфавита — второй буквой ключа и так далее. В нашем примере буква A будет заменена на X, буква B на F.

При расшифровке буква сперва ищется в ключе и затем заменяется буквой стоящей в алфавите на той же позиции.

Криптоанализ шифра простой замены

Пространство ключей шифра простой замены огромно и равно количеству перестановок используемого алфавита. Так для английского языка это число составляет 26! = 2 88 . Разумеется наивный перебор всех возможных ключей дело безнадежное и для взлома потребуется более утонченная техника, такая как поиск восхождением к вершине:

- Выбирается случайная последовательность букв — основной ключ. Шифртекст расшифровывается с помощью основного ключа. Для получившегося текста вычисляется коэффициент, характеризующий вероятность принадлежности к естественному языку.

- Основной ключ подвергается небольшим изменениям (перестановка двух произвольно выбранных букв). Производится расшифровка и вычисляется коэффициент полученного текста.

- Если коэффициент выше сохраненного значения, то основной ключ заменяется на модифицированный вариант.

- Шаги 2-3 повторяются пока коэффициент не станет постоянным.

Шифр Полибия

Еще один шифр подстановки. Ключом шифра является квадрат размером 5*5 (для английского языка), содержащий все буквы алфавита, кроме J.

При шифровании каждая буква исходного текста замещается парой символов, представляющих номер строки и номер столбца, в которых расположена замещаемая буква. Буква a будет замещена в шифртексте парой BB, буква b — парой EB и так далее. Так как ключ не содержит букву J, перед шифрованием в исходном тексте J следует заменить на I.

Например, зашифруем слово HABRAHABR. C(‘HABRAHABR’) = ‘AB BB EB DA BB AB BB EB DA’.

Криптоанализ шифра Полибия

Шифр имеет большое пространство ключей (25! = 2 83 для английского языка). Однако единственное отличие квадрата Полибия от предыдущего шифра заключается в том, что буква исходного текста замещается двумя символами.

Поэтому для атаки можно использовать методику, применяемую при взломе шифра простой замены — поиск восхождением к вершине.

В качестве основного ключа выбирается случайный квадрат размером 5*5. В ходе каждой итерации ключ подвергается незначительным изменениям и проверяется насколько распределение триграмм в тексте, полученном в результате расшифровки, соответствует распределению в естественном языке.

При шифровании каждая буква исходного текста замещается парой символов, представляющих номер строки и номер столбца, в которых расположена замещаемая буква. Буква a будет замещена в шифртексте парой BB, буква b — парой EB и так далее. Так как ключ не содержит букву J, перед шифрованием в исходном тексте J следует заменить на I.

Квантовая криптография

Квантовая криптография — защита данных построенная на принципах квантовой физики. Квантовое шифрование основано на математическом доказательстве того, что ключи не могут быть взломаны.

Здесь используется протокол квантового распределения ключа BB84. Для кодирования данных используются четыре квантовых состояния носителей информации (двухуровневая система). Двухуровневая система: кубит — квантовый бит.

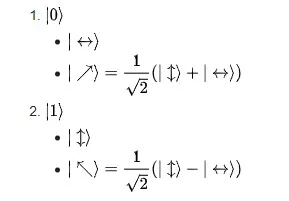

Кодирование состояний по протоколу BB84:

Кодирование состояний по протоколу BB84

Это считается безопасным для установления связи и реализации криптографического протокола. Благодаря этому две стороны могут создать общий закрытый ключ.

Возможно, уже близко время, когда криптография будет основываться не на математических вычислениях, а на квантовой физике. Основы криптографии и достижения в области физики частиц скоро могут позволить использовать квантовую механику для отправки сообщений, полностью защищенных от взломов. Вполне возможно, что квантовый метод обмена информацией придет на смену нынешней криптографии.